# LDAP登录

方舟从 5.0 版本开始集成了 LDAP 登录认证,登录流程如下:

1. 认证参数配置;

2. 用户在方舟系统中正常使用LDAP系统的用户名和密码进行登录;

3. 方舟系统会使用用户填写的用户名和密码去后台配置的 LDAP 系统中进行身份认证,认证成功之后用户就可以正常登录使用方舟系统。

>[info] 1、由于方舟系统是具有平台成员和项目成员两级权限设计,所以第一次通过LDAP认证登录的用户,会同步用户信息到方舟平台权限体系。

> 2、通过LDAP认证登录的用户,需要项目管理员在方舟中对该用户分配相应的项目权限,这样该用户就能在LDAP认证登录后,能够直接访问授权的项目。

> 具体信息可以参考文档:[易观方舟-平台管理](../../features/enterprise-management/)

## 1\. 配置步骤

方舟接入LDAP服务认证,根据方舟部署情况(是全新部署还是升级到5.0)存在两种情况,配置步骤上的部分差异详见下文:

### 1.1 全新部署5.0+ 版本的LDAP 配置步骤

1)打开`Ambari`管理平台登录(http://{ARK1\_HOST}:8080/,具体地址请联系方舟项目经理)

2)打开方舟应用服务 `Ark Web` 参数配置中心:

登录后,在`Ambari`主界面,左侧服务列表中,找到 `Ark Web`服务,点击进入,在右侧内容页,选择`Configs` 标签卡,最后点开 `Advanced ark-web-app-api-server` 参数配置项,操作如下图所示:

如下图所示:

3)填写LDAP 参数配置项,保存修改好的参数

下滑页面,在`Advanced ark-web-app-api-server`的类别下找到`arkweb.ldap` 开头的参数,按照LDAP服务情况填写正确的LDAP接入配置(如果参数中包含中文,那么需要提前对该项参数进行ascii 转码),确保配置无误后,点击右上角 `Save`按钮进行保存。操作步骤如下:

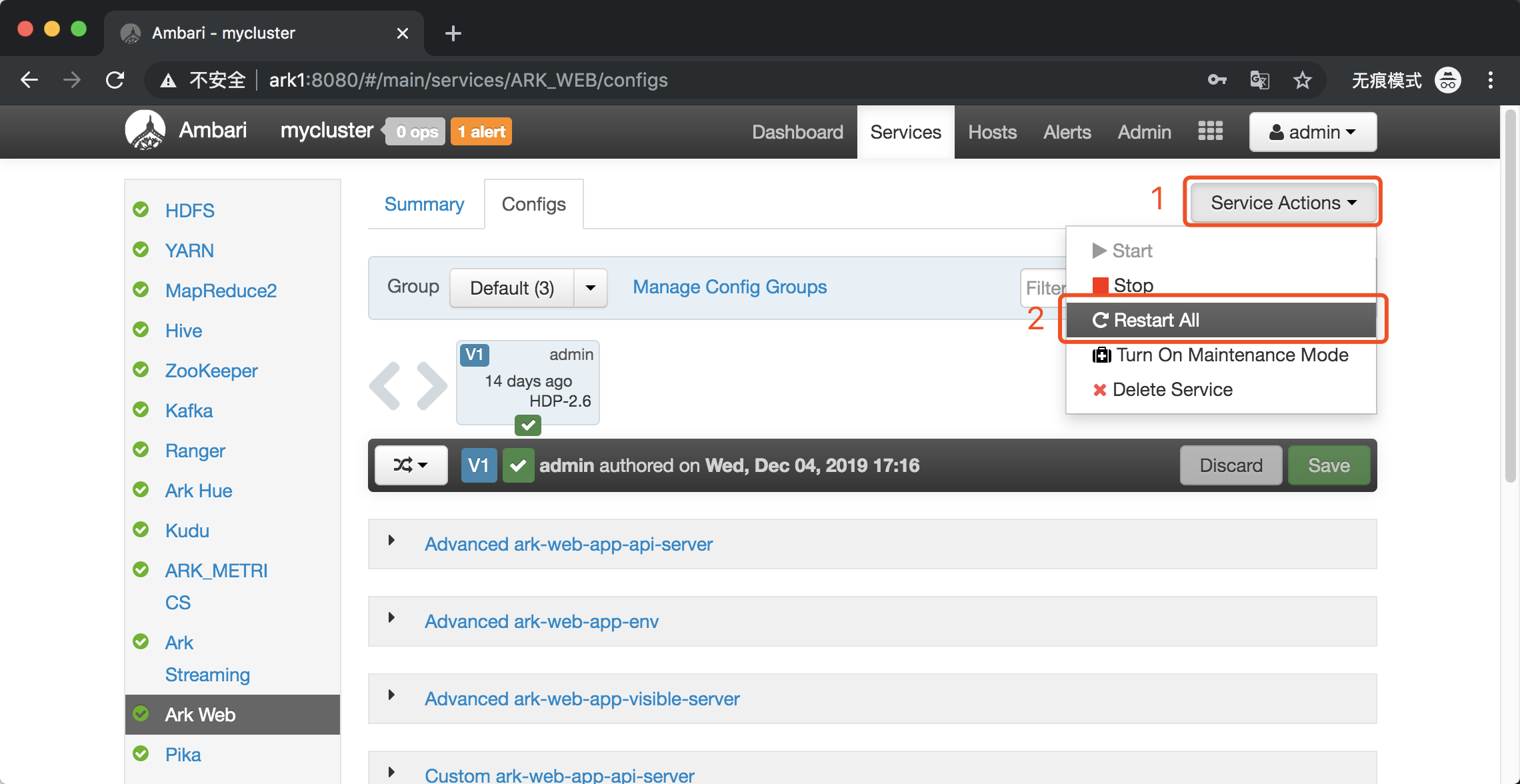

4)重启方舟`Ark Web` 服务,启动LDAP第三方登录

确认LDAP参数配置正确配置和保存后,重启`Ark Web` 服务,使LDAP第三方登录配置生效。操作步骤如下:

### 1.2 升级部署5.0+ 版本的LDAP 配置步骤

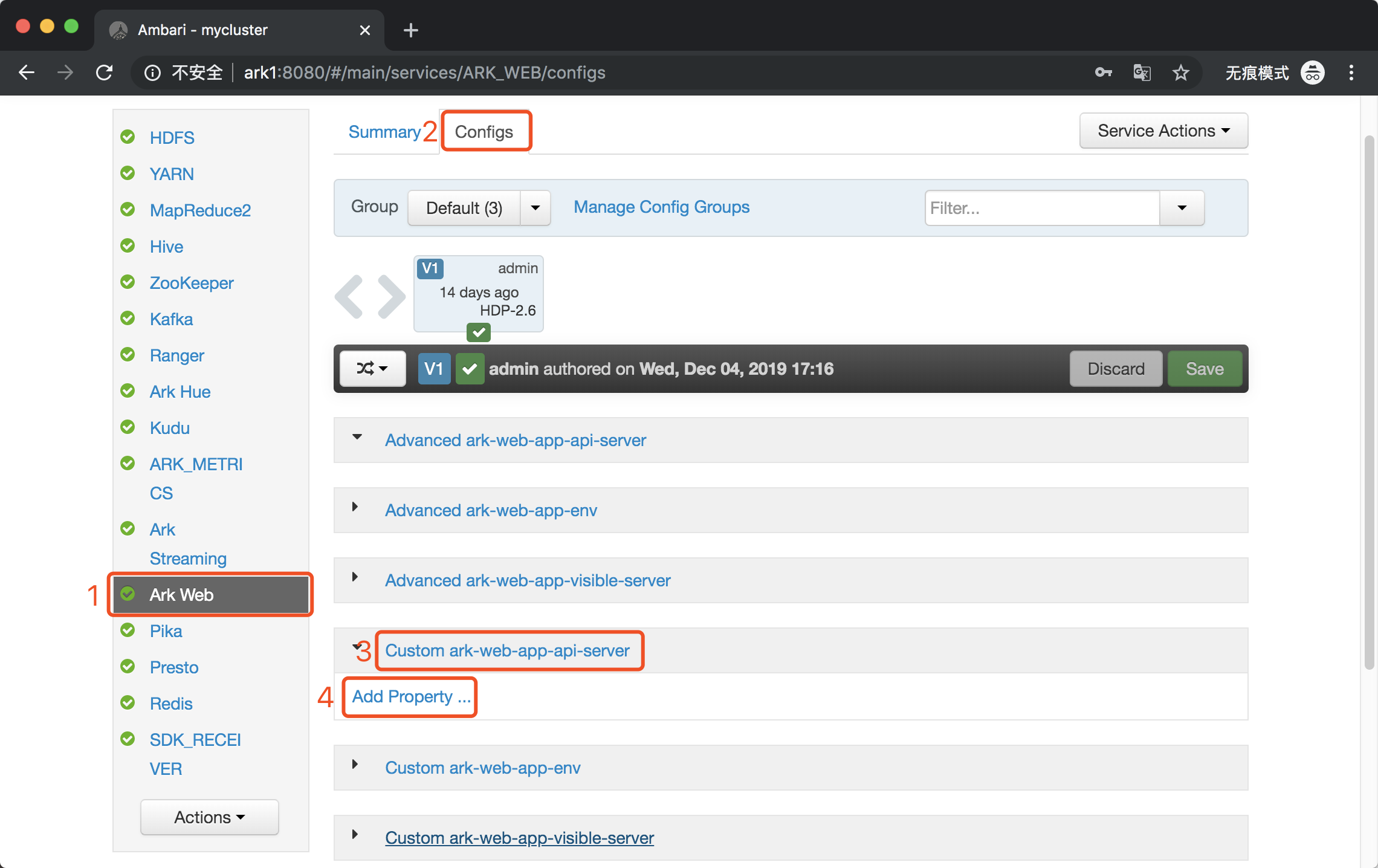

若从5.0 以下版本升级上来的,在`Ambari`参数配置中心的`Advanced ark-web-app-api-server`类别中是找不到LDAP相关配置项,这时候需要手动在`Custom ark-web-app-api-server` 中添加 配置项,即可生效,操作步骤如下:

1)打开自定义参数配置中心,添加自定义属性

在`Ambari`主界面,左侧服务列表中,找到 `Ark Web`服务,点击进入,在右侧内容页,选择`Configs` 标签卡,最后点开 `Custom ark-web-app-api-server` 参数配置项,点击 `Add Property`,操作如下图所示:

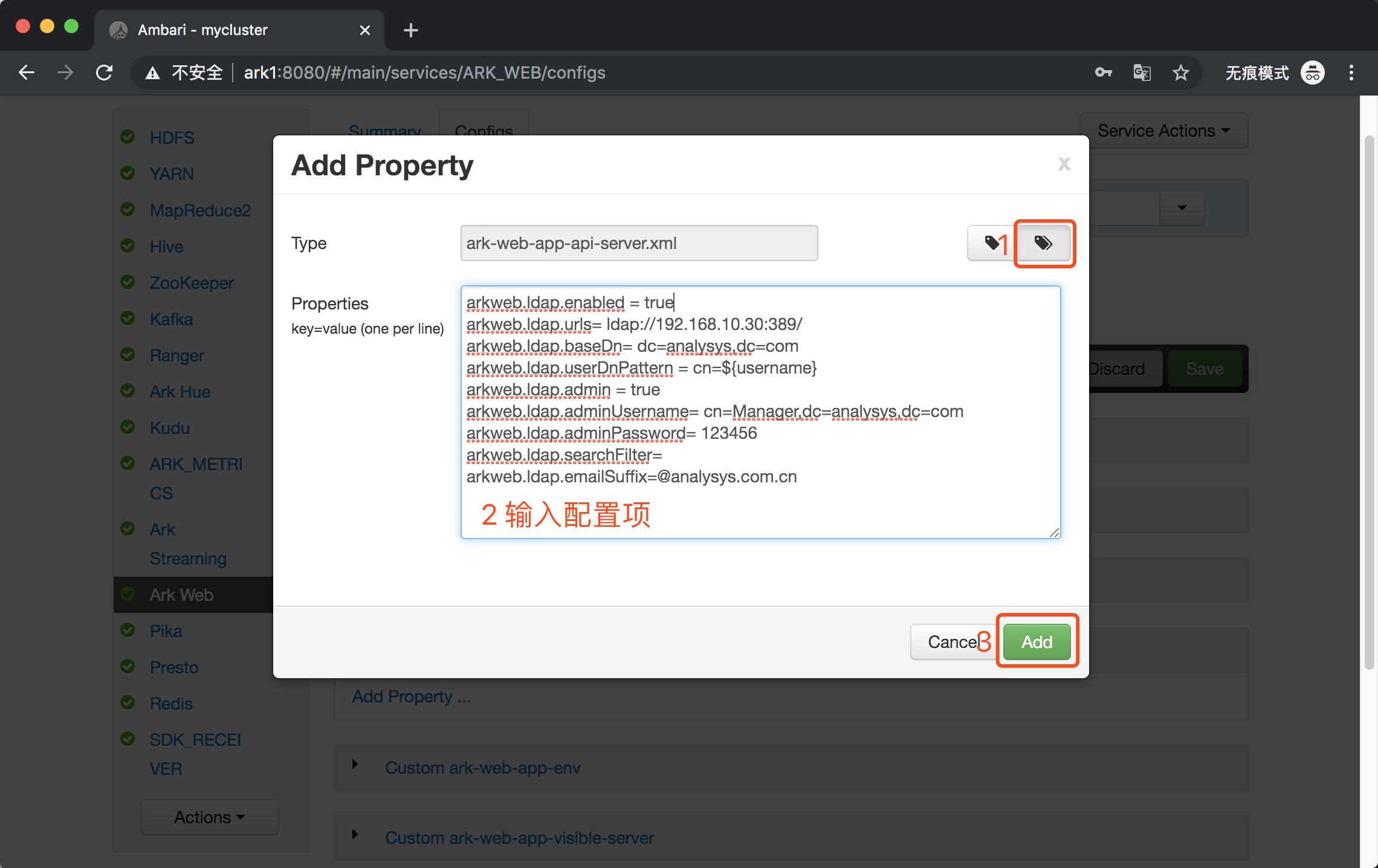

2)添加LDAP配置参数

在弹出的浮窗中,可以批量添加参数配置,一行对应一个参数设置,参数配置可以复制:

```

# 请根据LDAP服务器情况变更以下参数

arkweb.ldap.enabled = true

arkweb.ldap.urls= ldap://192.168.10.30:389/

arkweb.ldap.baseDn= dc=analysys,dc=com

arkweb.ldap.userDnPattern = cn=${username}

arkweb.ldap.admin = true

arkweb.ldap.adminUsername= cn=Manager,dc=analysys,dc=com

arkweb.ldap.adminPassword= 123456

arkweb.ldap.searchFilter=

arkweb.ldap.emailSuffix=@analysys.com.cn

```

操作步骤如下图:

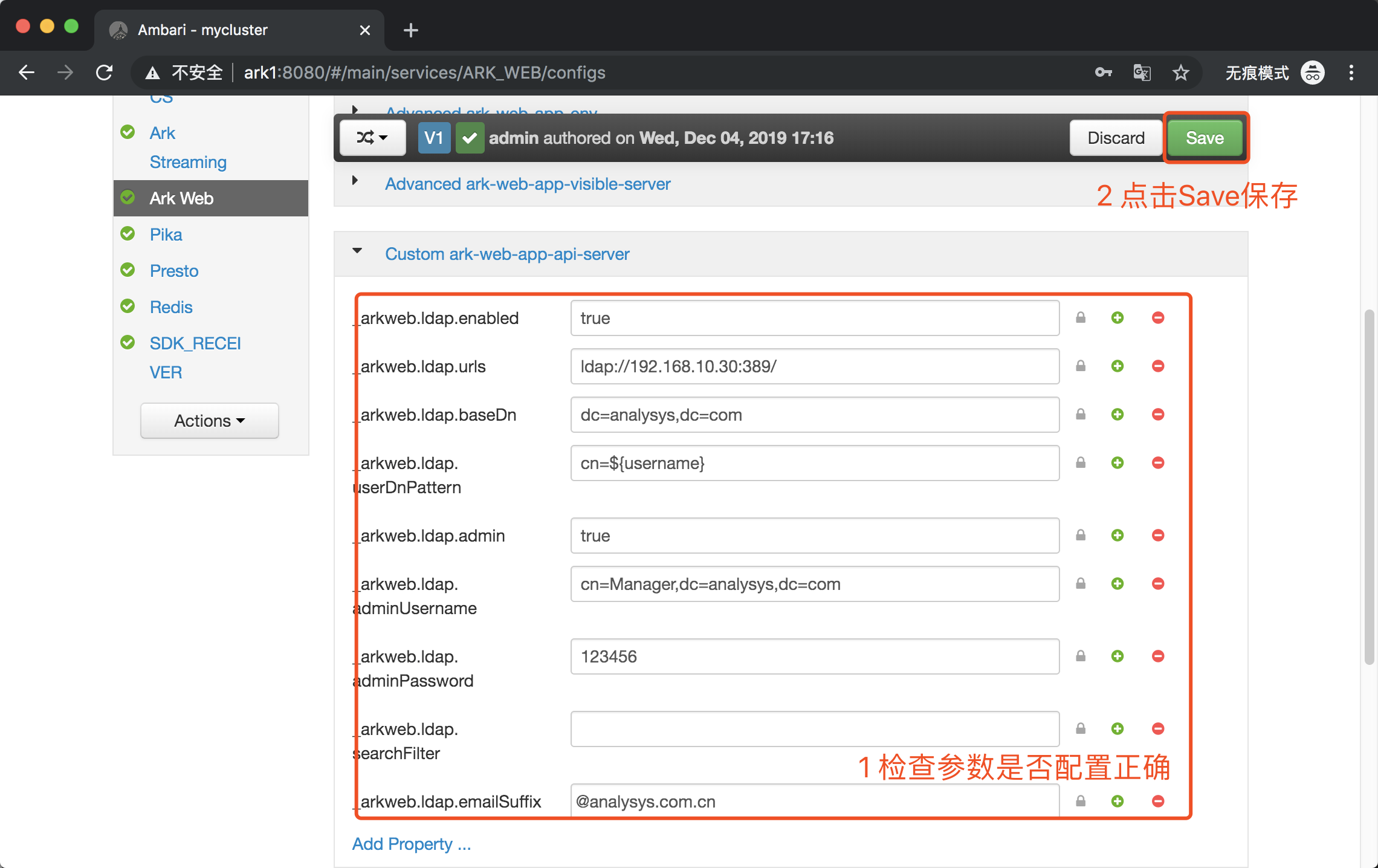

3)保存配置项

再次检查参数是否正确配置,如果配置错误 ,在下面页面也是可以进行修改,确认无误,一定要记得点击右上角`Save`按钮进行保存。操作步骤如下:

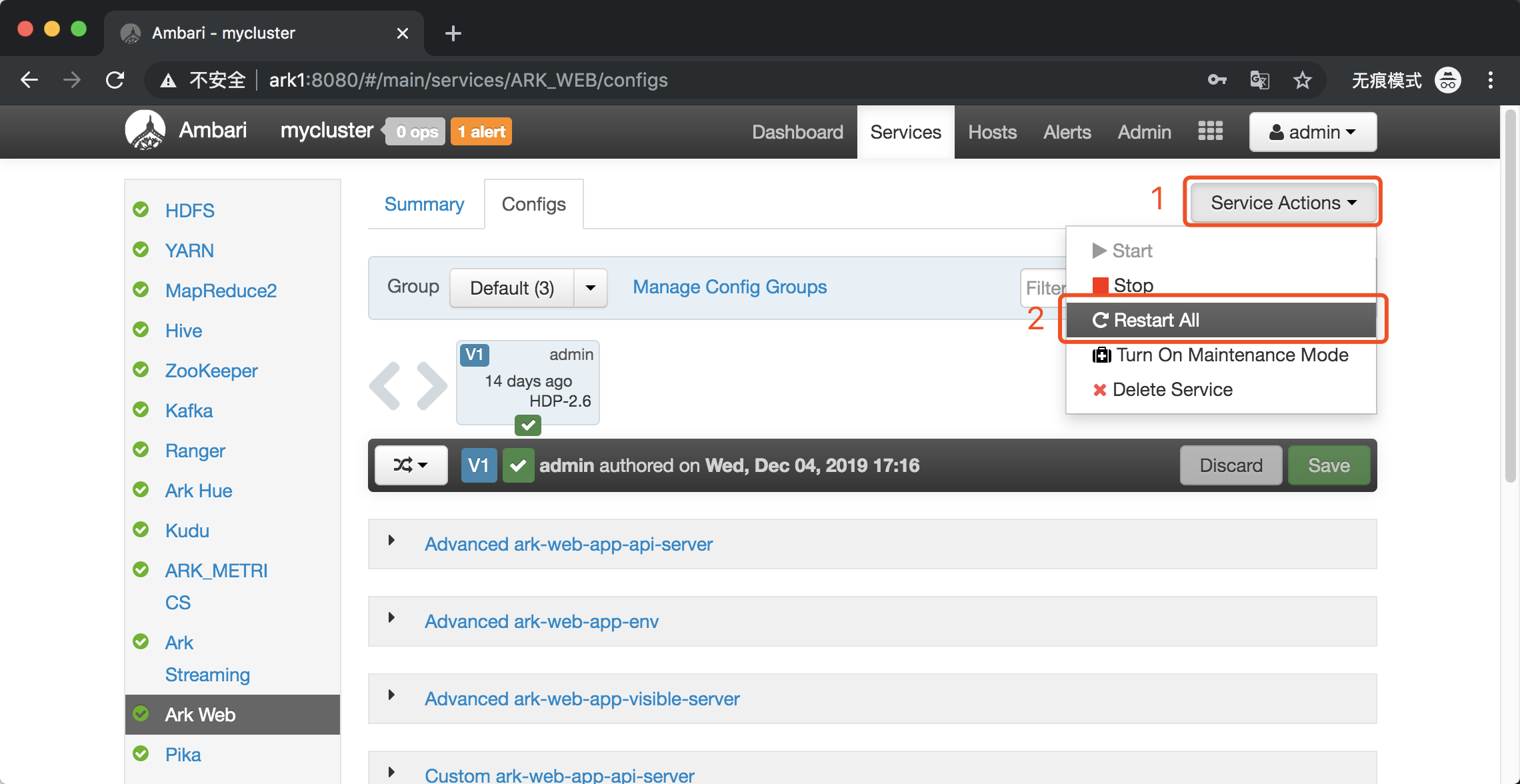

4)保存后,重启方舟`Ark Web` 服务

确认LDAP参数配置正确配置和保存后,重启`Ark Web` 服务,使LDAP第三方登录配置生效。操作步骤如下:

## 2\. 配置项说明

| **参数** | 是否必填 | 参数说明 |

| --- | --- | --- |

| arkweb.ldap.enabled | Y | 是否开启LDAP认证,开启则需要设置为true,默认为false |

| arkweb.ldap.urls | Y | LDAP 服务的地址,ldap://ip:port 格式 |

| arkweb.ldap.baseDn | Y | LDAP Base DN,进行LDAP 用户名检索的 Base Dn。例如:`ou=people,dc=example,dc=com` |

| arkweb.ldap.userDnPattern | Y | 登录的用户名格式,常用的例如:`uid=${username}` 或 `cn=${username}@email.com` |

| arkweb.ldap.admin | Y | 当 LDAP 配置了禁止匿名访问时,需要设置为 true ,并配置管理员信息 |

| arkweb.ldap.adminUsername | N | 当 LDAP 配置了禁止匿名访问时,需要绑定的管理员账号 |

| arkweb.ldap.adminPassword | N | 当 LDAP 配置了禁止匿名访问时,需要绑定的管理员密码 |

| arkweb.ldap.searchFilter | N | 在 LDAP 中查找用户时是否按照指定的 filter 进行筛选 |

| arkweb.ldap.emailSuffix | Y | 登录后的用户名添加邮箱后缀。方舟中用户邮箱是必须要求的 |

>[info] 以上内容没有解答我的问题?[点击我进入方舟论坛去反馈](https://www.analysysdata.com/forum/index) 🚀

- 产品简介

- 快速上手

- Step 1 安装部署

- Step 2 激活系统创建项目

- Step 3 开启您的分析旅程

- 1. 集成 SDK

- 2. 可视化埋点

- 3. 创建分析模型

- 附:埋点方案设计

- 附:数据分析思路

- 产品更新日志

- V5.5 新增LTV分析功能等

- V5.3 UI 升级、分布分析重构、维度表动态更新、细节优化等

- V5.2 新增归因分析、消息中心、重构埋点方案、优化看数据体验……

- V5.1.0317 体验优化& Bug修复

- V5.1 升级可视化埋点、增强权限控制……

- Part I 产品功能说明

- 名词解释

- 指标说明

- 看板

- 5.3.3 看板 UI 重构

- 分析

- 事件分析

- 渠道分析

- 渠道相关名词解释

- 来源识别规则

- 搜索引擎

- 社交媒体

- 小程序场景值

- Session 分析

- Session 规则

- 实时分析

- 留存分析

- 转化漏斗

- 智能路径

- 归因分析

- 热图分析

- Web/H5 热图

- APP 热图

- 分布分析

- 间隔分析

- 属性分析

- LTV 分析

- 多主体分析

- 自定义查询

- 用户

- 用户分群

- 用户探查

- 用户标签

- 标签体系应用概览

- 标签体系

- 标签生命周期管理

- 标签加工

- 如何自定义SQL创建标签

- 单用户档案

- 运营

- 广告跟踪

- 微信小程序渠道追踪

- 预置广告媒介和渠道

- App 推广监测(Beta版本)

- 电子邮件(即将下线)

- 短信(即将下线)

- 消息通知(即将下线)

- 项目管理

- 项目概览

- 项目角色管理

- 项目成员管理

- 数据接入管理

- 埋点方案

- 可视化埋点

- 集成SDK接入数据

- 数据验证

- 用户数据导入

- 微信小程序全埋点事件定义

- 元数据管理

- 元事件

- 虚拟事件

- 事件属性

- 用户属性

- Session 管理

- 页面组管理

- 维度表

- 服务集成配置

- 监控告警

- 智能监控

- 自定义监控

- 平台管理

- 企业概览

- 项目管理

- 成员管理

- 安全设置

- 企业设置

- 日志管理

- 帐号设置

- Part II 技术文档

- 技术接入准备工作

- 部署环境检测工具

- 数据模型

- 数据格式

- 预置事件和属性

- App预置事件/属性

- JS 预置事件/属性

- 如何准确识别用户

- 如何设计埋点方案

- 分平台上报数据 vs 跨平台打通

- SDK 指南

- Android SDK

- 快速集成

- 全埋点模块

- 消息推送模块

- Android Hybrid模式

- SDK Gradle集成方式

- 多渠道打包

- 易观小工具

- 合规相关

- iOS SDK

- 快速集成

- 全埋点介绍

- iOS Hybrid模式

- 消息推送模块

- JS SDK

- 快速集成

- JS SDK基础版

- JS SDK插件

- uni-app SDK

- 快速集成

- 打包原生APP

- 开启移动端全埋点

- uni-app SDK标准版

- 微信小程序 SDK

- 快速集成

- 微信小程序标准版

- 微信小程序插件版

- 微信小程序通用框架版

- 支付宝小程序 SDK

- 支付宝小程序标准版

- 支付宝小程序通用框架版

- 字节跳动小程序 SDK

- 字节跳动小程序标准版

- 字节跳动小程序通用框架版

- 百度小程序 SDK

- 百度小程序标准版

- 百度小程序通用框架版

- 钉钉小程序 SDK

- 钉钉小程序标准版

- 钉钉小程序通用框架版

- QQ小程序 SDK

- QQ小程序标准版

- QQ小程序通用框架版

- 快应用 SDK

- 华为WeCode小程序

- WeCode SDK 标准版

- WeCode SDK插件

- PhoneGap SDK

- mPaaS SDK

- ReactNative SDK

- Flutter SDK

- Java SDK

- Python SDK

- PHP SDK

- C++ SDK

- C# SDK

- Node JS SDK

- Lua SDK

- Golang SDK

- SDK FAQ

- identify与alias的区别

- 爬虫数据如何识别?

- 页面停留如何获取时间?

- 如果获取SDK及更新日志

- 代码埋点和无埋点有什么区别

- Web页面中发现丢失某一个事件

- 自研 SDK 注意事项

- 页面时长统计功能

- 飞书小程序 SDK

- 飞书小程序标准版

- 飞书小程序通用框架版

- Unreal Engine SDK

- 数据验证

- 客户端埋点验证

- Debug 数据验证

- 数据入库验证

- 数据导入

- 接口导入

- JAVA工具包

- 标准json文件导入

- csv格式导入

- 数据导入FAQ

- 数据导出

- JAVA工具包

- 事件数据导出

- 用户数据导出

- 直接从Kafka中消费数据

- 使用程序访问数据库

- 脚本工具

- 隐私声明

- API

- 分析API

- 事件分析

- 留存分析

- 自定义查询

- 转化漏斗

- 属性分析

- Session分析

- 渠道分析

- 分布分析

- 用户API

- 分群查询

- 用户档案

- 分群管理

- 管理API

- 权限管理

- 元数据管理

- 埋点方案管理

- 维度表管理

- 运营API

- 广告跟踪

- APP推广监测

- 平台管理API

- 项目管理

- 成员管理

- 第三方登录

- OAuth2.0登录

- LDAP登录

- GDPR 合规

- Part III 常见问题

- License 许可

- 产品试用及采购

- 参与贡献